シングルサインオンにより一度のユーザー認証で複数のサービスへのログインが可能となり、Dialpad へのログインを簡単また便利な運用の流れを構築できます。この連携では、Azure (マイクロソフト認証) のユーザー認証でDialpadへのログインを実行します。

対象ユーザー

Azure SAML 認証は、すべてのプランでご利用いただけます。

本機能は、Enterprise プランではデフォルトで有効です。Standard、Proプランでご利用の場合、オプション機能を追加いたしますので、カスタマーサービスまでご連絡ください。

SAML Toolkit SSO を追加できる Azure Active Directory サブスクリプションが必要です。

Dialpad にて SAML を有効化する

はじめにSAML連携を許可します。

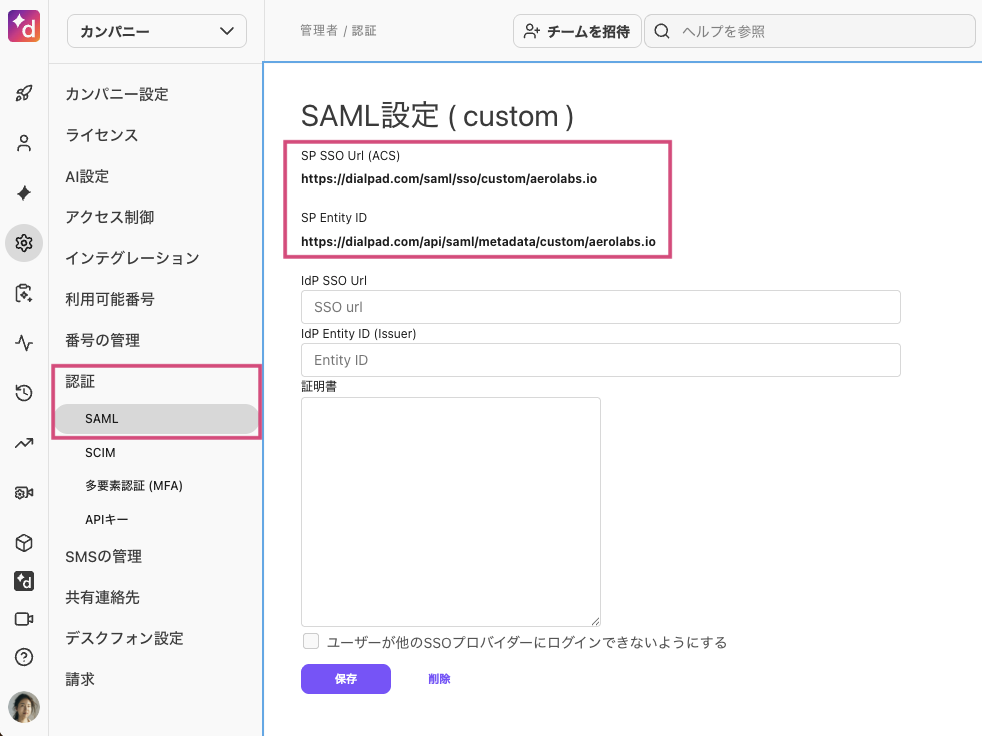

管理者画面にて、[カンパニー] > [認証] > [SAML] が選択できるかご確認ください。できない場合、 カスタマーサービスまでご連絡ください。

Note

本記事の設定手順では、例として projectgemma.com というドメイン名で説明いたします。実際の設定は、御社のドメイン名に置き換えて設定してください。

管理者画面から [カンパニー] を開きます。

[認証] > [SAML] 設定を開きます。

[プロバイダーを選択] から [Custom] を選択します。

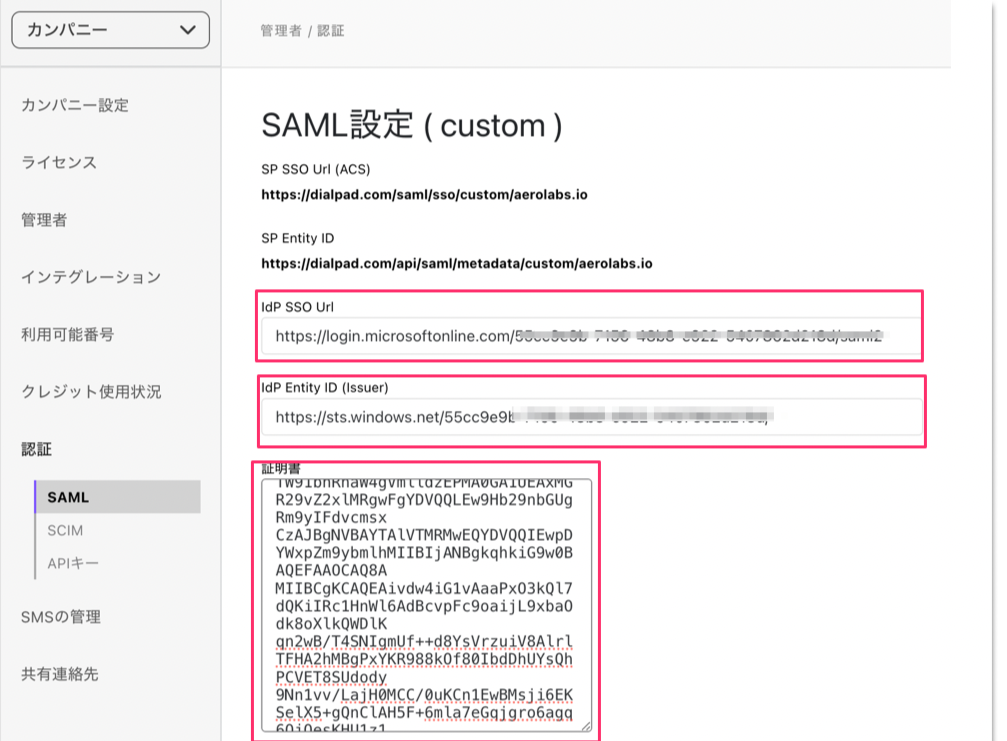

4. [SP SSO Url (ACS)] と [SP Entity ID] の値をノートパッドなどに保存します。以下は画面表示例で、御社ドメインにより値は異なります。

次ステップで Azure で SAML 設定後、このページに再度戻るので開いたままにします。

Azure で SAML を設定する

1. Azure ポータル を開きます。

2. [Show portal menu] を開き、[Azure Active Directory] を開きます。

3. テナント名を確認します。

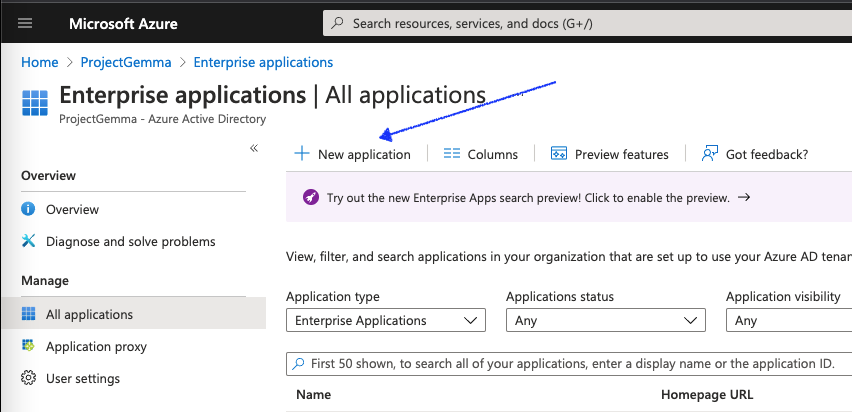

4. 左ペインから [Enterprise applications] を選択し、画面上部より [New application] を選びます。

5. [New Application] 画面より、[Azure AD SAML Toolkit] を検索し、検索結果のタイトルをクリックします。

6. 新規画面にて [Name] を入力後 [Create] をクリックします。通常数秒で登録が完了します。

.png)

7. アプリケーション登録後、メイン画面に戻ります。以下は、上図の設定で登録した [Dialpad SAML] アプリケーションのページ表示例です。[Manage] > [Single sign-on] を開き、[SAML] のタイトルをクリックします。

.png)

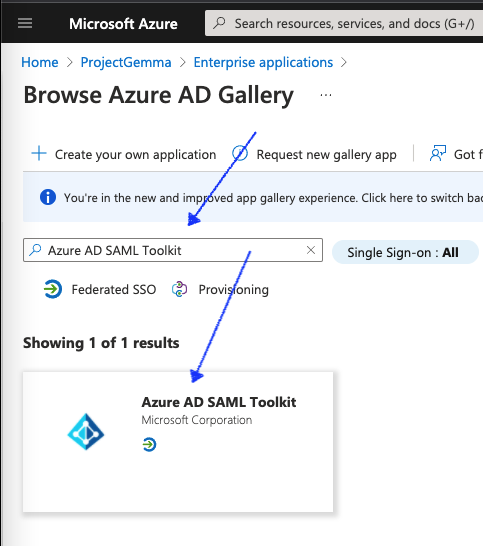

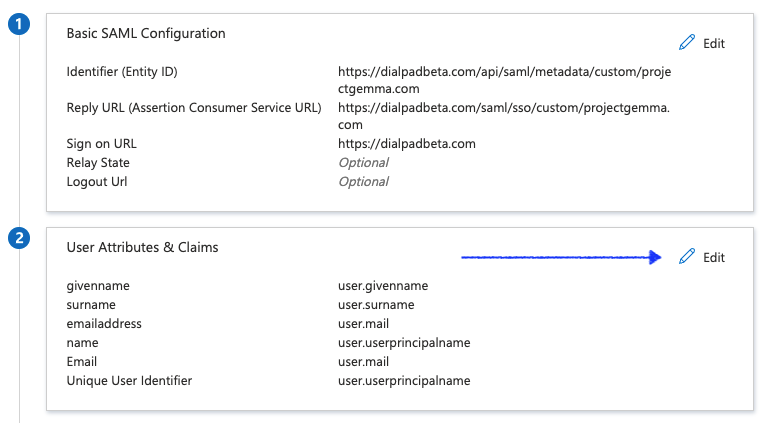

8. [SAML] タイトルをクリック後、新規ページへ移動します。[Basic SAML Configuration] にて [Edit] をクリックします。こちらの画面で、[Dialpad にて SAML を有効化する:手順2] で取得した値を入力してきます。

.png)

9. 以下にしたがい、マップする Dialpad 項目をそれぞれの Azure フィールドに入力して [Save] をクリックして保存します。

Azure 項目 | マップするDialpad 項目 |

Identifier (Entity ID) | SP Entity ID |

Relay URL (Assertion Consumer Service URL) | SP SSO Url (ACS) |

Sign on URL | https://dialpad.com/auth/saml/request?domain=projectgemma.com&source=web *projectgemma.com を御社のドメイン名に置き換えて設定してください |

10. 上記保存を完了すると、以下 [Setup Single Sign On] ページに戻ります。[User Attributes & Claims] セクションから [Edit] をクリックします。

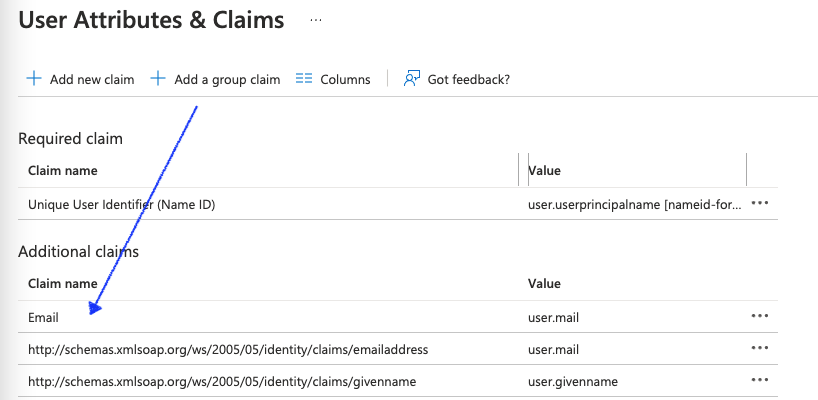

11. [Add new claim] を選択し、[Name] フィールドに [Email] を入力し、[Source attribute] フィールドに [user.mail] と入力し、[Save] で保存します。(下図ご参照ください。)

.png)

12. 新規登録は、以下のように確認できます。

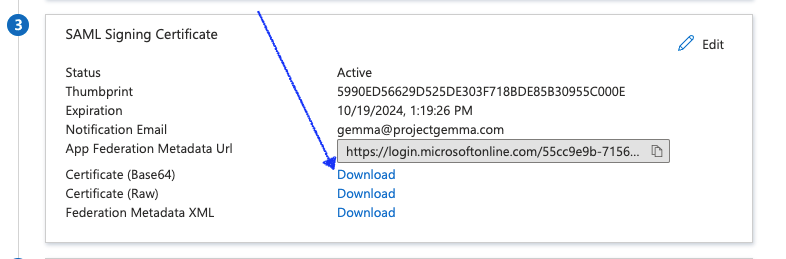

13. [Setup Single Sign-On with SAML] ページに戻り、[SAML Signing Certificate] セクション > [Certificate (Base64)] から [Download] を選択します。

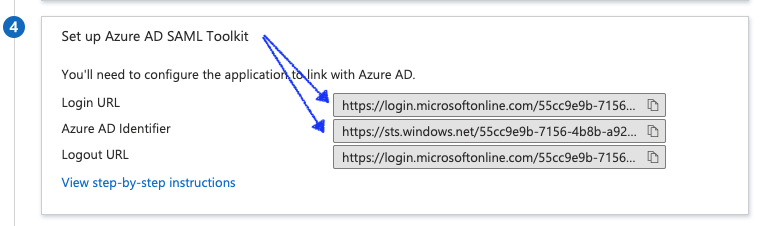

14. 続いて [Set up Azure AD SAML Toolkit] セクションで、[Login URL] と [Azure AD Identifier] の値をコピーしてノートパッドなどに保存します。

15. Dialpad 管理設定の SAML 設定画面に戻ります。(前述の [Dialpad にて SAML を有効化する] の手順を参照ください。)

以下にしたがい、上記でメモに取った Azure のフィールド値を Dialpad へ入力して保存します。

Azure 項目 | マップするDialpad 項目 |

|---|---|

Login URL (手順14) | IdP SSO Url |

Azure AD Identifier (手順14) | IdP Entity ID (Issuer) |

Certificate (Base64) (手順13でダウンロード) | 証明書/Certificate |

Azure でアプリケーションにユーザーを割り当てる

1. Azure 管理者画面にもどり、設定中のアプリケーションを開く。下図は [Dialpad SAML] アプリケーションを開いています。左ペインから [Users and groups] を開き [Add user/group] を選択します。

.png)

2. Dialpad へ SAML 経由でログインするユーザーを選択して、[Assign] をクリックします。

.png)

3. 割り当てたユーザーは以下のように一覧されます。

.png)

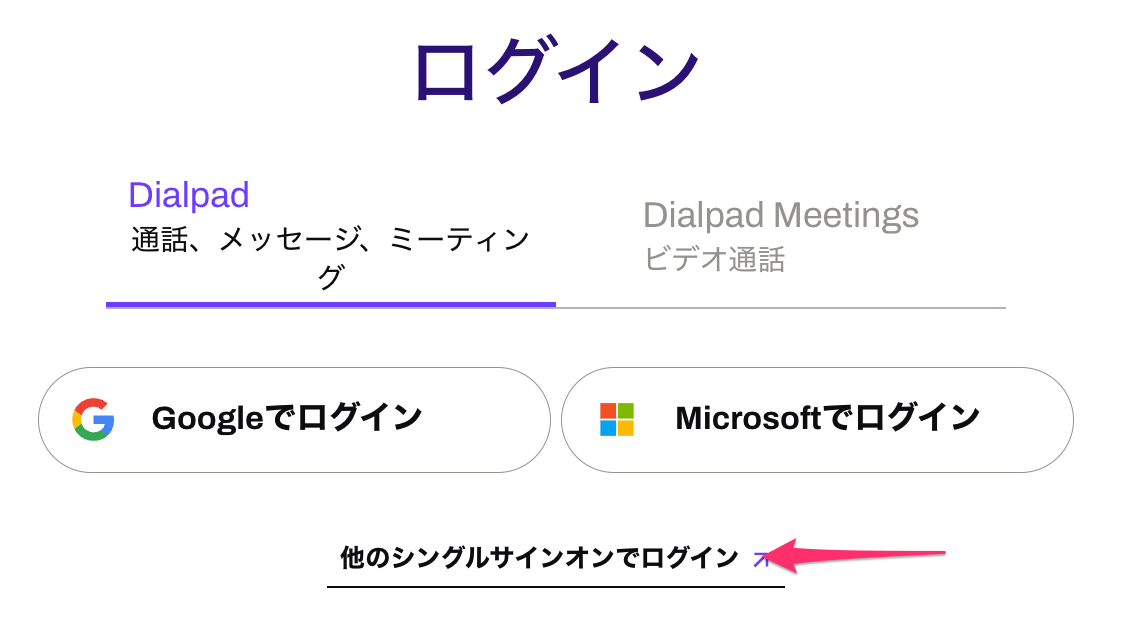

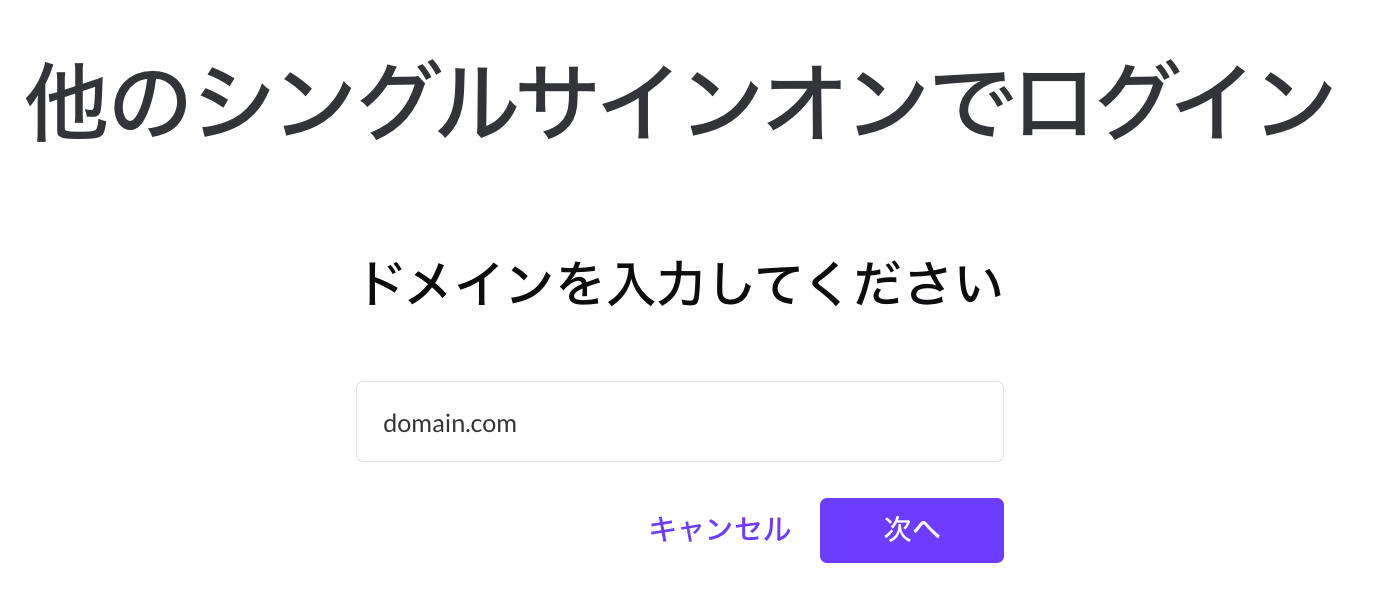

ユーザーログインをテストする

ログイン画面 > [他のシングルサインインでログイン] をクリックします。

会社指定のドメインを入力し、[次へ] をクリックするとマイクロソフト認証画面へ遷移します。

パスワードを入力しログインを完了します。

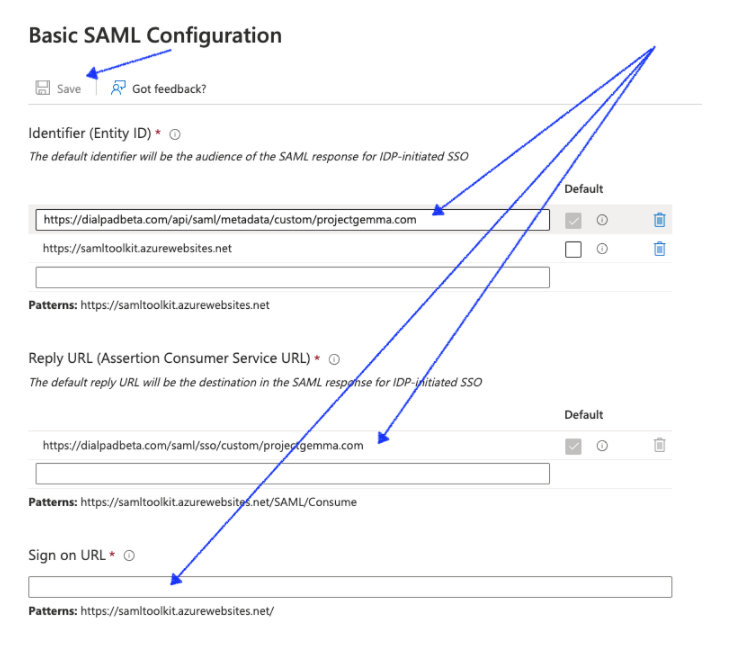

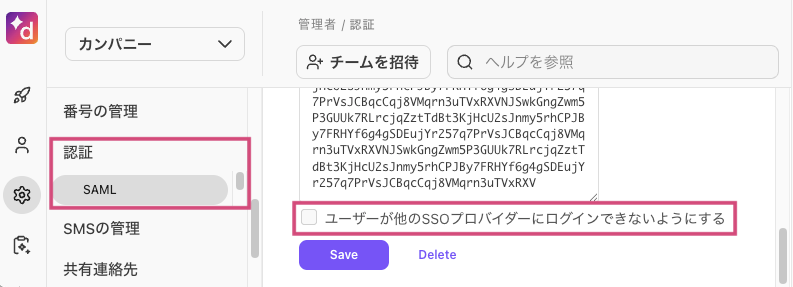

SAML 認証を強制する

Dialpad にログイン時に、他の SSO プロバイダーでの認証をブロックし、セキュリティレベルをさらに高めることができます。

手順:

Dialpad 管理者画面を開きます。

左上のプルダウンメニューより、[カンパニー] を選択します。

[認証] > [SAML] を選択します。

[ユーザーが他の SSO プロバイダーにログインできないようにする] オプションを有効にします。

[保存] を選択します。

Note

上記設定を保存後、ユーザーは設定した Okta 認証に固定され、Microsoft, Google 認証、またメールアドレスとパスワード認証でのログインはできなくなります。