本記事では、SAML を使用した Google 認証による Dialpad ログイン設定手順をご案内します。

対象ユーザー

SAML による Google Workspace 連携は、Dialpad Connect、Dialpad Support, Dialpad Sell のすべてのプランでご利用いただけます。

本機能は、Enterprise プランではデフォルトで有効です。Standard、Proプランでご利用の場合、オプション機能を追加いたしますので、カスタマーサービスまでご連絡ください。

本設定は、Google Workspace 特権管理者権限で実行ください。

以下、SAML 2.0 サービスプロバイダーとして Dialpad を設定する手順です。

Google Workspace SSO (SAML) を設定します

SAML サービスプロバイダー (SP) として選択したアプリを設定します

SAML アイデンティティプロバイダー (IdP) として Google Workspace を設定します

アプリの SSO (シングルサインオン) を有効化します

SSO 動作を確認します

Google Workspace SSO (SAML) の設定

まず、Google を SAML アイデンティティプロバイダー (IdP) として使用できるように SSO (シングルサインオン) を設定します。

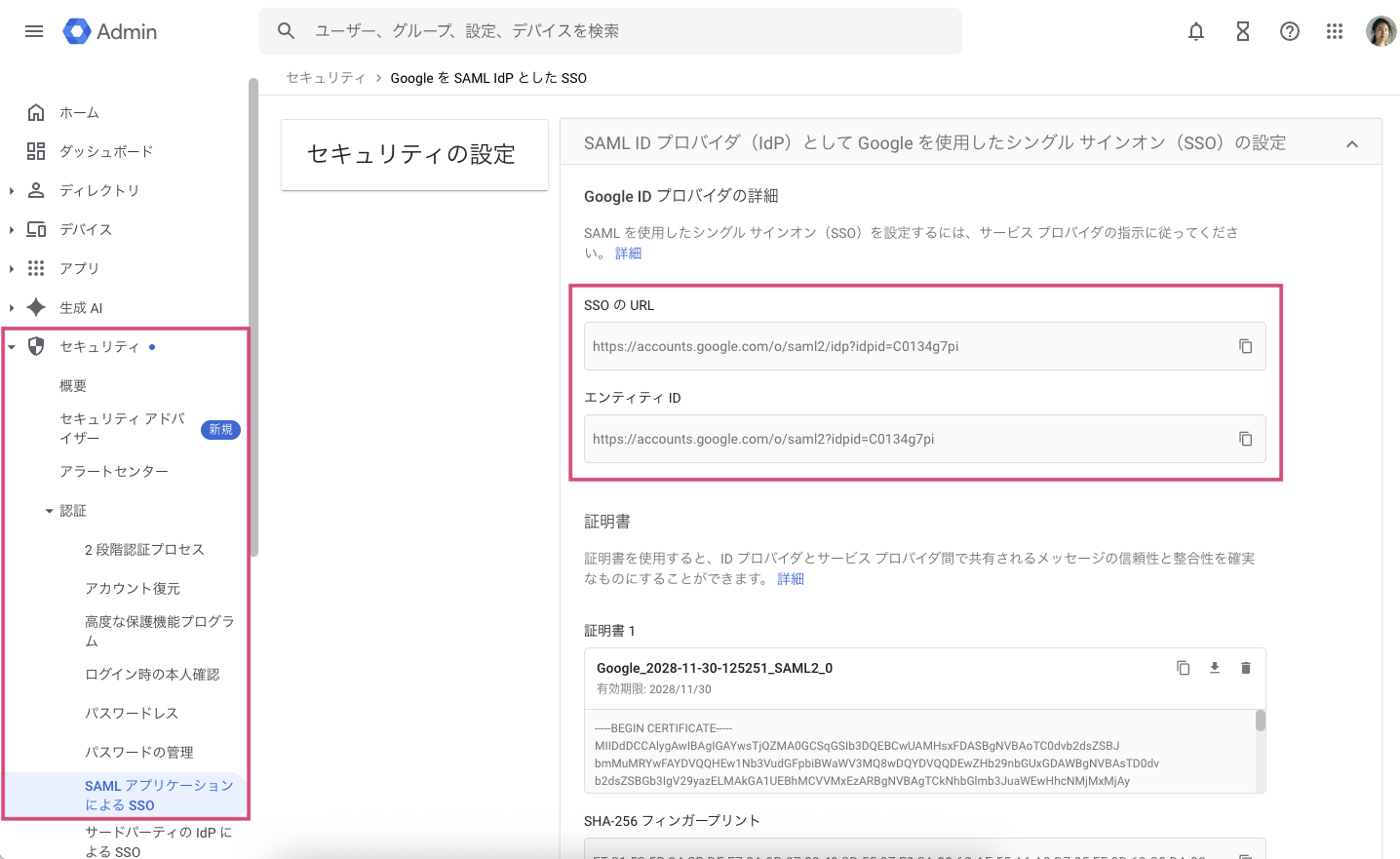

Google 管理コンソールから:

[セキュリティ] > [認証] > [SAML アプリケーションによる SSO] へ行きます。

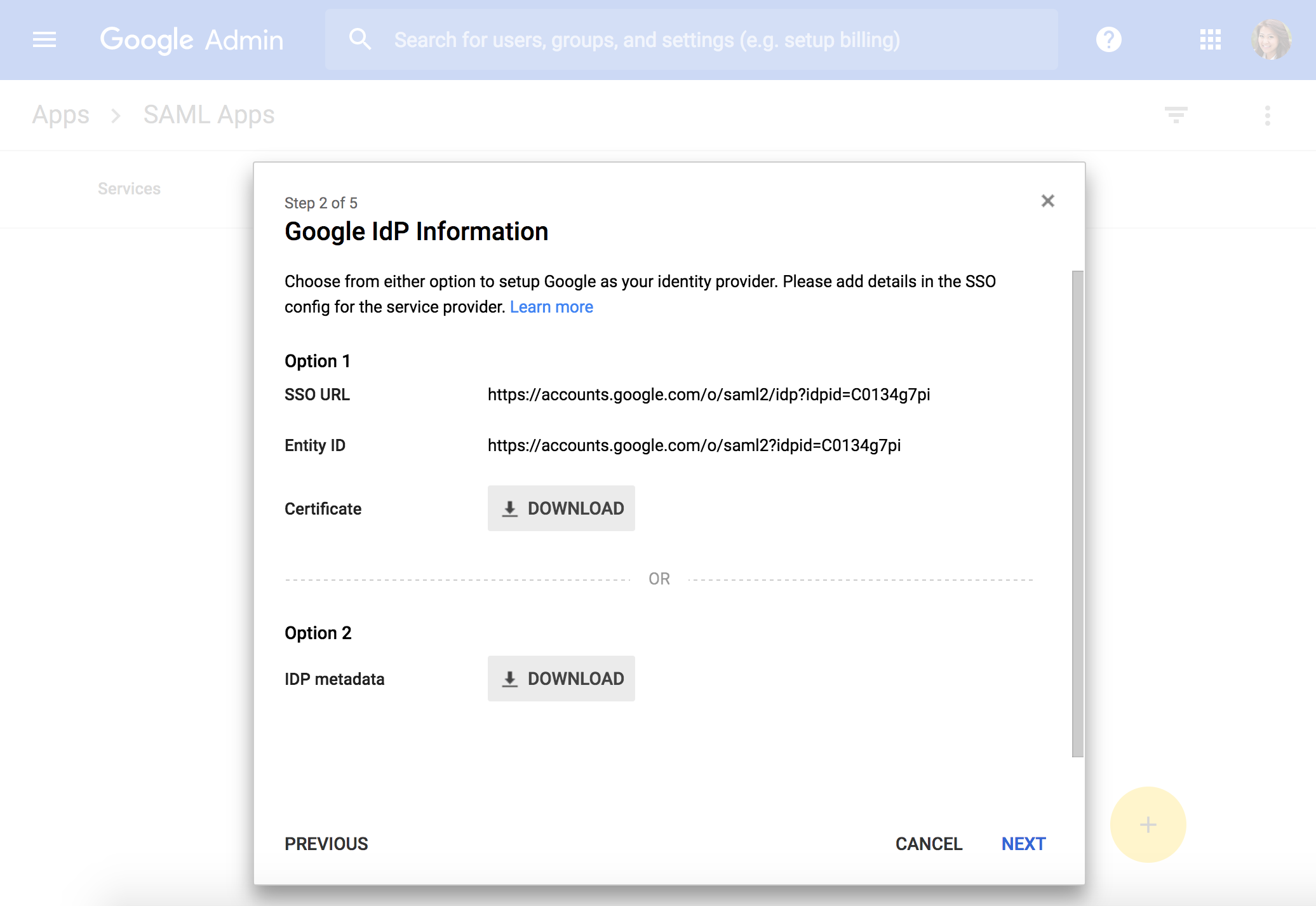

SSO の URL とエンティティ ID をコピーします。

サービスプロバイダーを設定する際に、これらの詳細情報が必要になります

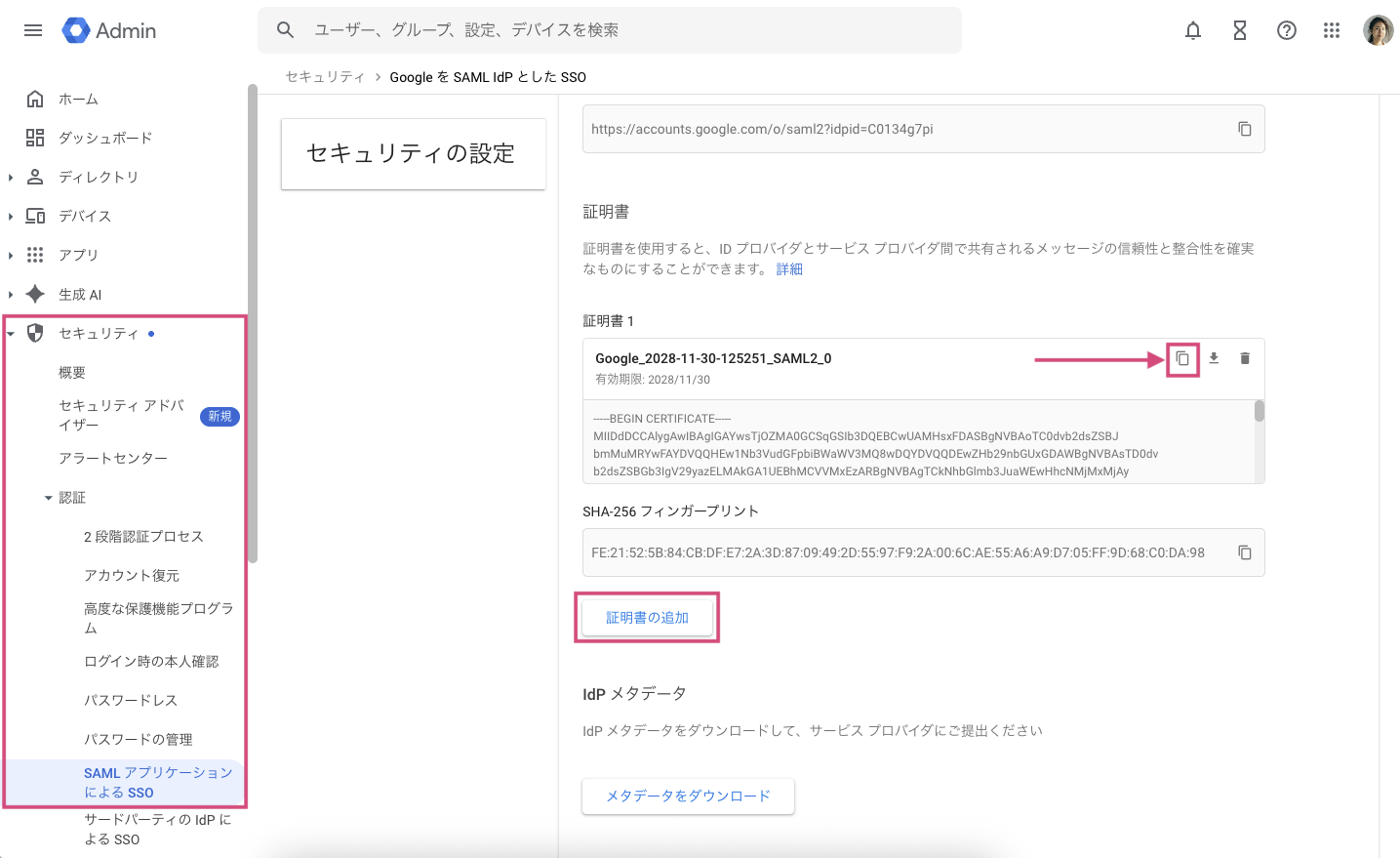

[証明書の追加] ボタンをクリックします。

証明書をコピーします。

サービスプロバイダーを設定する際に、これらの詳細情報が必要になります

Dialpad の SAML 2.0 サービスプロバイダー (SP) としての登録

手順:

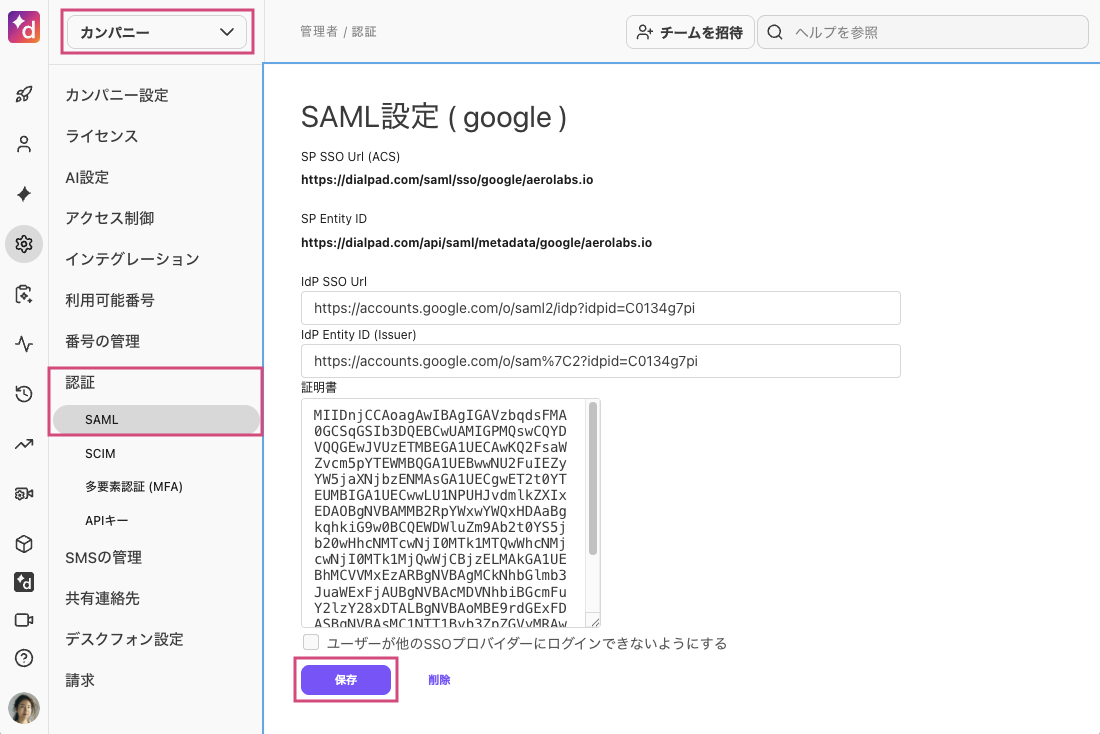

プロバイダー一覧から Google を選択します。

SSO URL と Entity ID を各フィールドに入力します。

X.509 証明書を [証明書] フィールドにペーストします。

“BEGIN” と “END CERTIFICATE” を X.509 証明書のテキストから削除してください

[保存] をクリックします。

Google Workspace の SAML ID プロバイダー (IdP) としての登録

Google 管理コンソールのダッシュボードから:

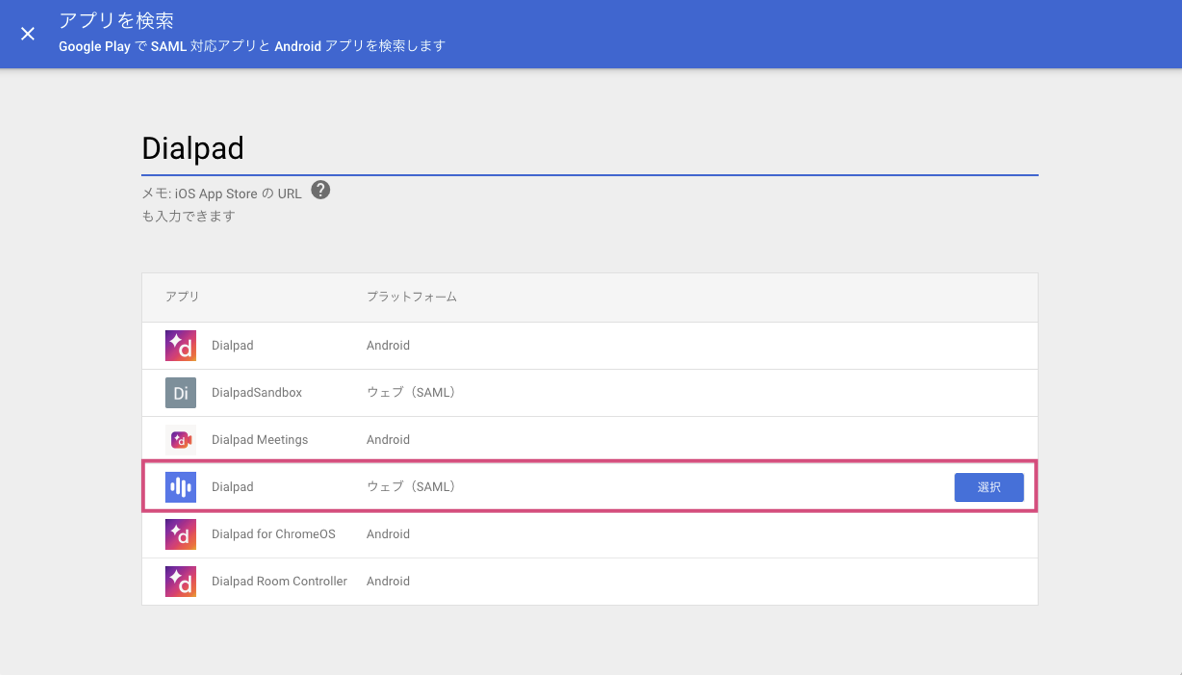

[アプリ] > [ウェブアプリとモバイルアプリ] にアクセスします。

[アプリを追加] > [アプリを検索] を選択します。

”Dialpad” と入力し、Dialpad Web (SAML)を選択します。

[サービスやアプリをドメインに追加] を選択するか、右下のプラス(+)アイコンをクリックします。

リストから [Dialpad] の項目を選択します。[Google IdP 情報] ページの値が自動的に入力されます。

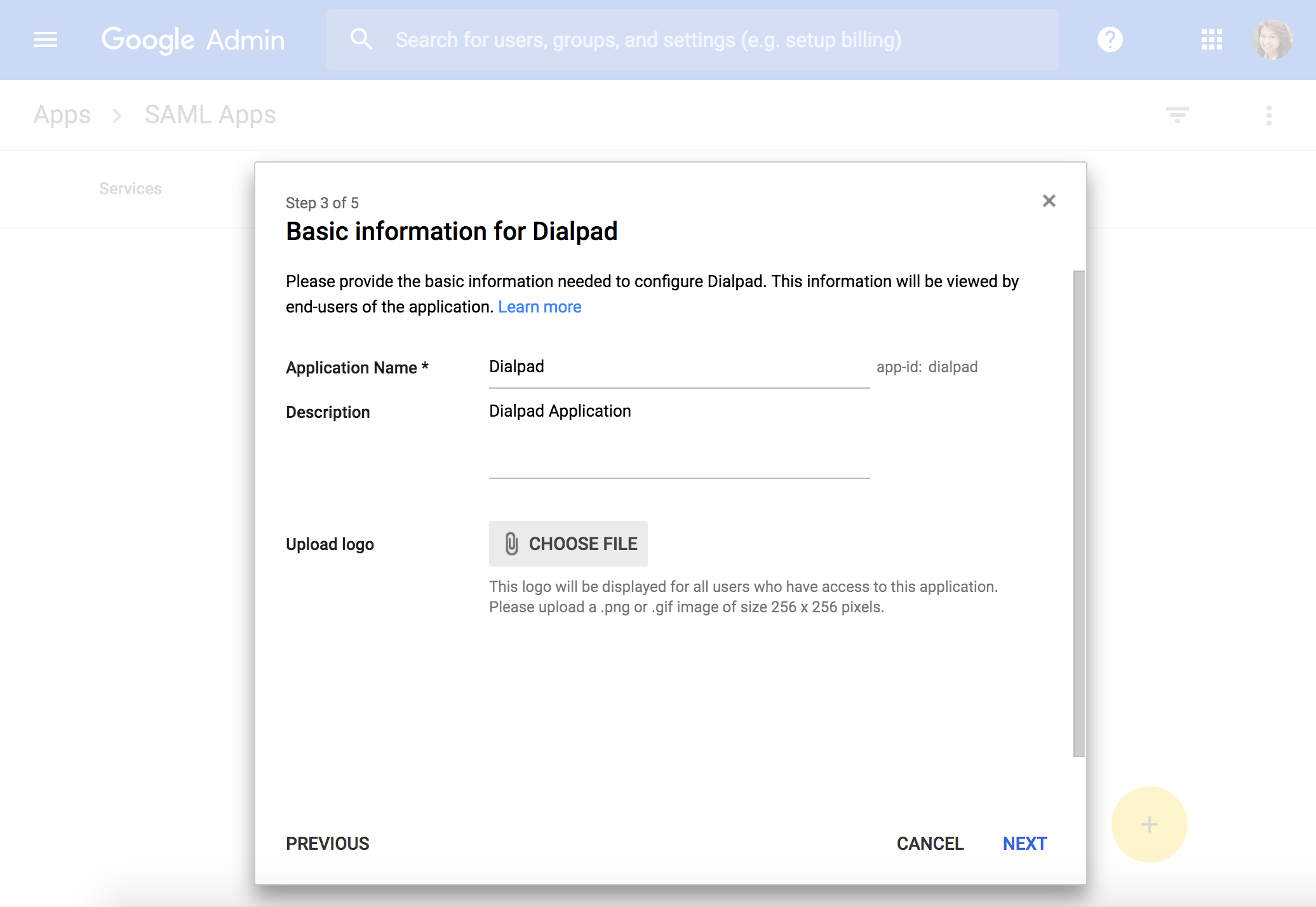

(省略可)アイコンにする PNG や GIF ファイルをアップロードするには、[ロゴをアップロード] の横にある [ファイルを選択] をクリックします。ファイルのサイズは、256×256 ピクセルにする必要があります。

[次へ] を選択します。

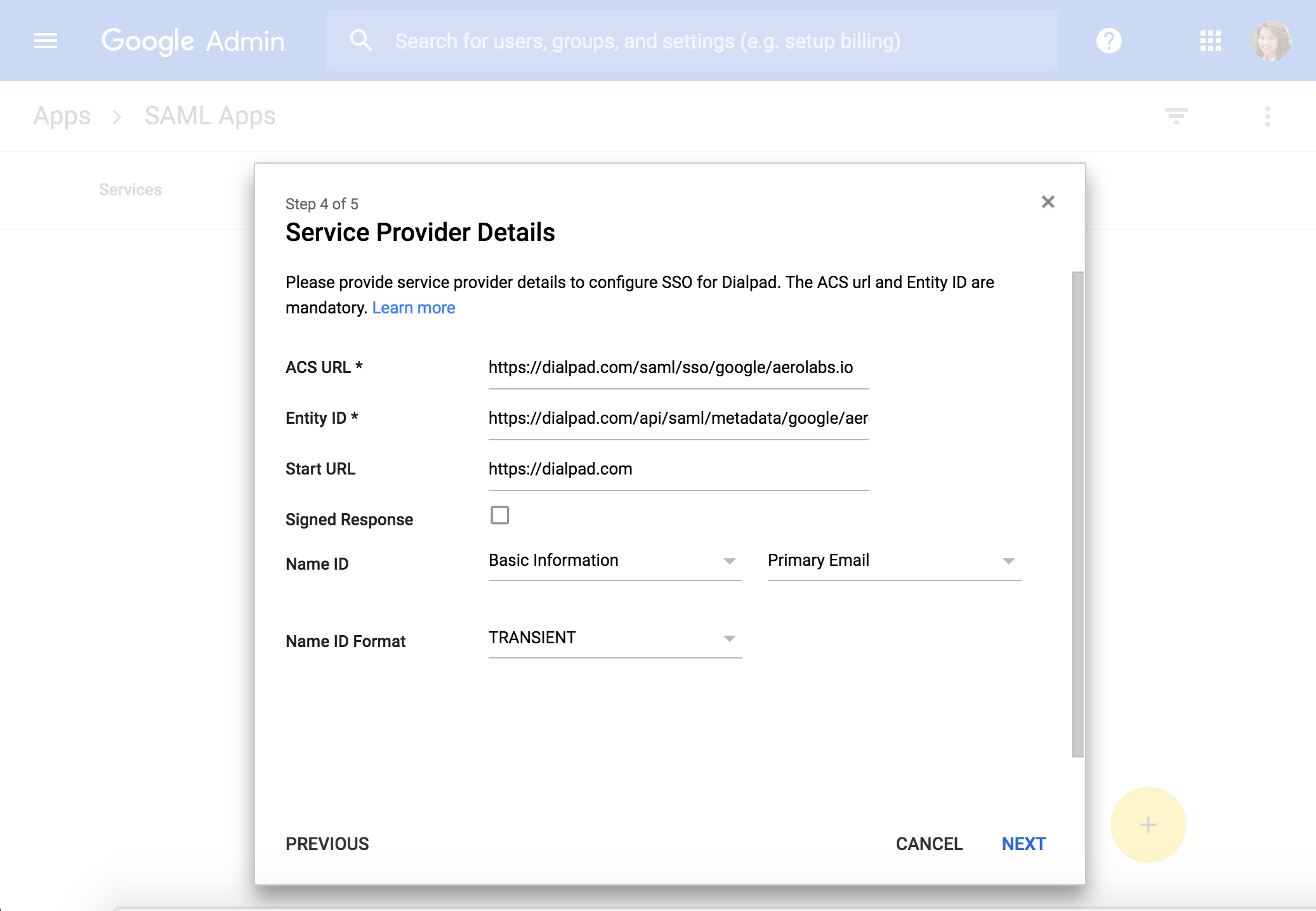

[サービス プロバイダーの詳細] に次を入力します:

[ACS の URL] | https://dialpad.com/saml/sso/google/[ドメイン名].com |

[エンティティ ID] | https://dialpad.com/api/saml/metadata/google/[ドメイン名].com |

[開始 URL] | |

[署名付き応答] | オフのままにします

|

[名前 ID の形式] | [Transient] に設定します |

[名前 ID] | メインのメールアドレスに設定します |

[次へ] をクリックします。

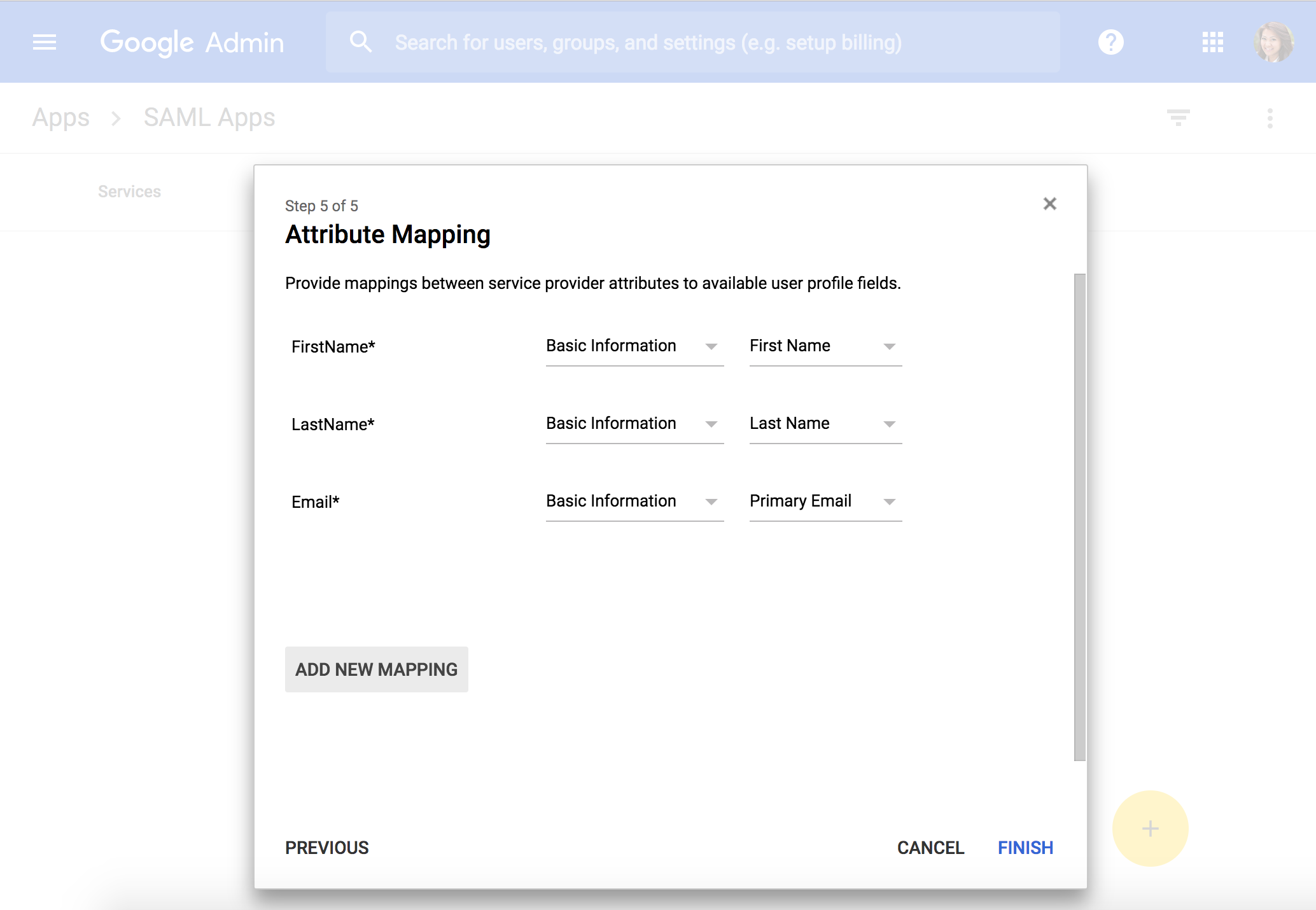

[属性のマッピング] で、[カテゴリ] プルダウンリストから [基本情報] を選択します。

「Email」属性に [メインのメールアドレス]、「FirstName」属性に [名]、「LastName」属性に [姓] を指定します。

[完了] をクリックします。

Dialpad への SSO 認証を有効化する

手順:

Google 管理コンソールを開きます。

[アプリ] > [ウェブアプリとモバイルアプリ] を開きます。

[Dialpad] を選択します。

[ユーザーアクセス] を選択します。

対象の組織部門を選択し、[オン] を選択します。

[保存] を選択します。

.png)

上記にて、選択した組織部門に対して、SSO が有効化されます。

SSO 認証動作を確認する

以下手順で、Google Workspace <> Dialpad 間の SSO 認証を確認します。

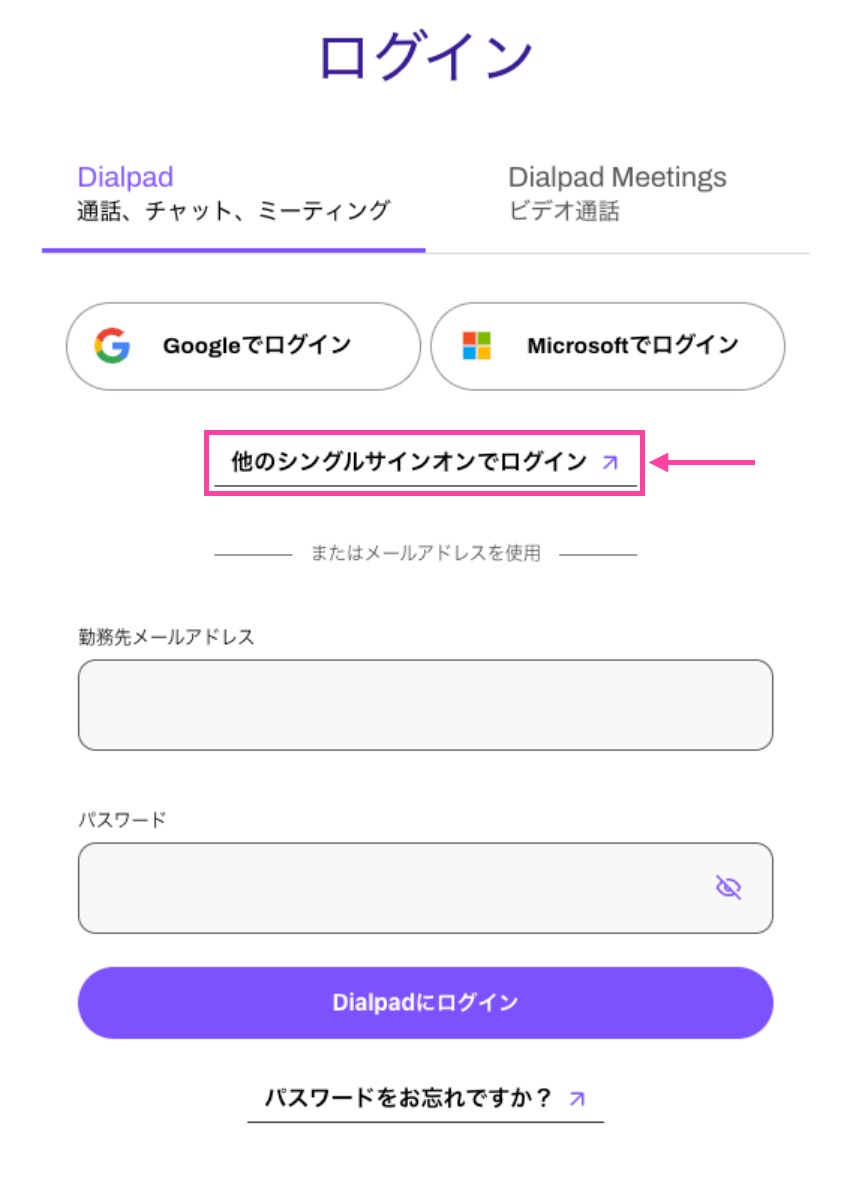

URL

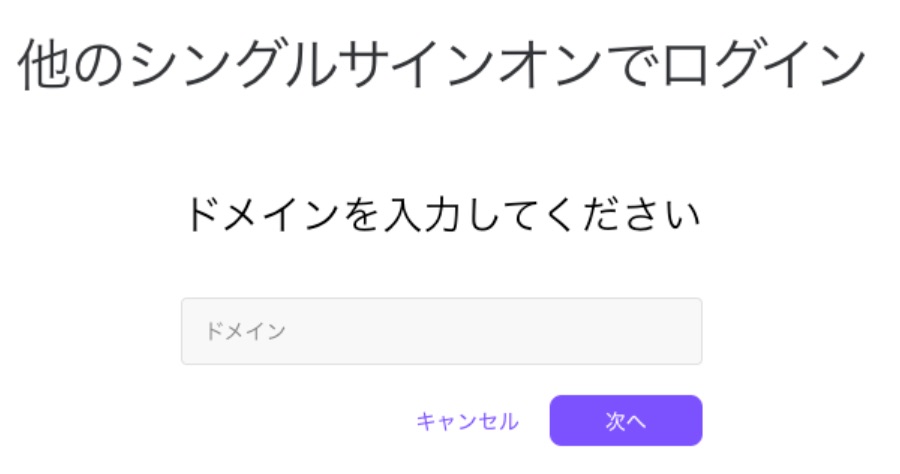

https://dialpad.com/saml/login/google/御社ドメイン.comを開きます。あるいは、https://dialpad.com/login を開き、[他のシングルサインオンでログイン] をクリックします。

2. 御社ドメインを入力して、[次へ] をクリックします。

上記手順後、ユーザーは Google 認証画面に遷移し、Google 認証完了後、Dialpad へリダイレクトします。

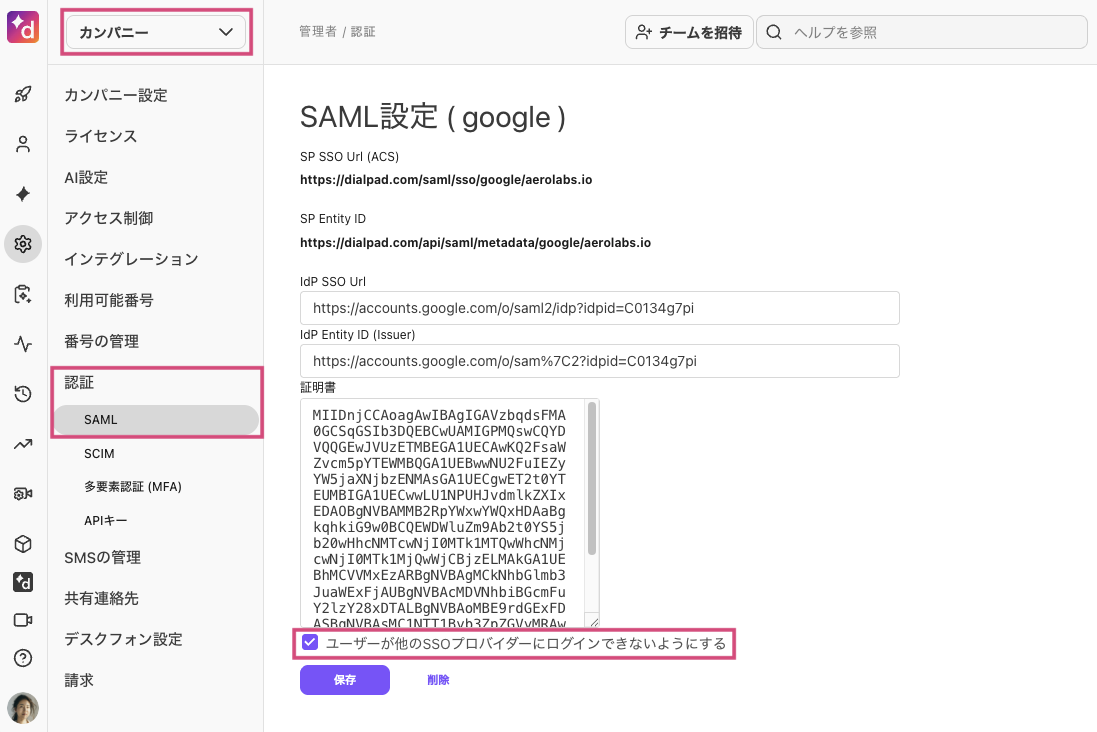

SAML 認証を強制する

以下手順にて、ユーザーは SSO 認証のみに固定化され、その他のログイン経路を防止し、セキュリティを強化することができます。

手順:

Dialpad 管理者画面を開き、左上より [カンパニー] を選択します。

[認証] > [SAML] を選択します。

ドロップダウンリストから Google を選択し、[ユーザーが他の SSO プロバイダーにログインできないようにする] のチェックボックスを選択します。

[保存] を選択します。

Note

上記にて、他の SSO プロバイダーのログインを無効にすると、設定した SSO 以外、またはメールアドレスとパスワード認証にて、Dialpad へのログインはできなくなります。