Google や Microsoft 製品から Dialpad にサインインする以外にも、 Okta と連携することで SAML によるシングルサインオン認証で Dialpad にアクセスが可能となります。

利用できるプラン

SAML による Okta 連携は、Dialpad Connect、Dialpad Support, Dialpad Sell のすべてのプランでご利用いただけます。

本連携を設定するには、Dialpad カンパニー管理者権限が必要です。

アプリを追加する

Okta にログインします。

左サイドメニューから [アプリの追加] をクリックします。

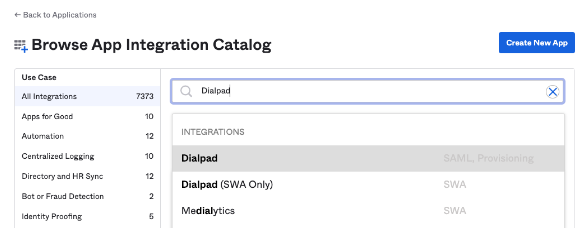

[アプリカタログを検索] を選択します。

"Dialpad" で検索し [Dialpad (SAML, Provisioning)] を選択します。

[追加] ボタンをクリックし、 アプリケーションラベルを入力して [Done] をクリックします。

.png)

Dialpad アプリケーションが登録されます。

Dialpad プロバイダー値を Okta へ設定する

別のタブで Dialpad の管理画面を開きます。

[カンパニー] > [認証] > [SAML] を選択します。

プロバイダーのドロップダウンリストから [Okta] を選択します。

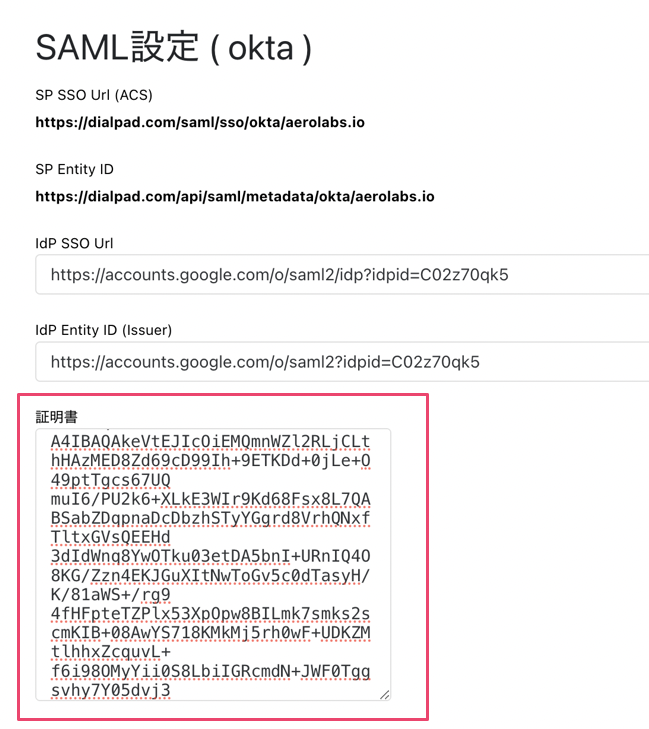

手順3で、以下 [SP SSO Url (ACS)] と [SP Entity ID] の値を、Okta管理者画面にペーストします。

別ブラウザで Okta 管理者画面へ戻り、Dialpad アプリケーション画面で [Sign on] タブを開き、タブ内右上の [Edit] をクリックします。

.png)

タブ内を下にスクロールし、[Advanced Sign-On Settings] 欄で、上記 3 で取得した値をそれぞれ [Service Provider SSO Url (ACS)] と [Server Provider Entity ID] フィールドににペーストします。

.png)

さらに下にスクロールし、[Credentials Details] 欄で、[Application username format] に [Email] を選択して [Save] をクリックします。

.png)

SAML プロバイダー値を Dialpad へ設定する

手順:

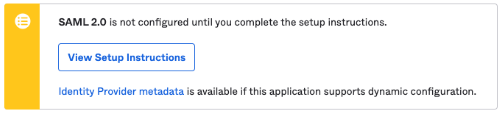

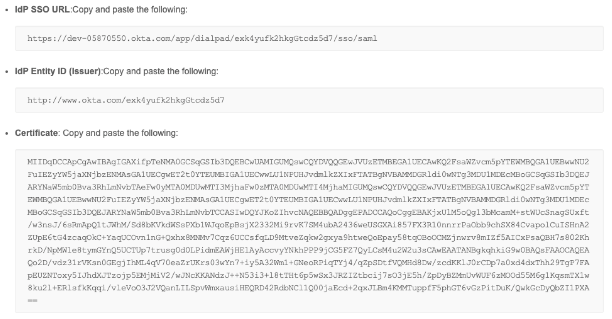

Okta 管理者画面に戻り、Dialpad アプリケーション画面で [Sign on] タブを開き、[View Setup Instructions] ボタンをクリックします。

[IdP Entity ID (Issuer)]、[IdP SSO URL],、[Certificate] の各フィールド値をメモしておきます。これら値は以下手順で Dialpad SAML 設定にペーストしていきます(下図の値は一例で、値はご利用の Okta URL により異なります。)

Dialpad 管理者画面 > SAML 設定画面に戻り、手順 2 で取得した値をそれぞれにペーストして [保存] をクリックします。

Okta SSO でログインする

Okta SSO は、Dialpad アプリ、ウェブアプリ、またモバイルアプリのいずれからも実行可能です。

Note

SSO ログイン開始前に、Okta 側でユーザー登録とアプリケーションの割当を完了して下さい。

ログイン手順:

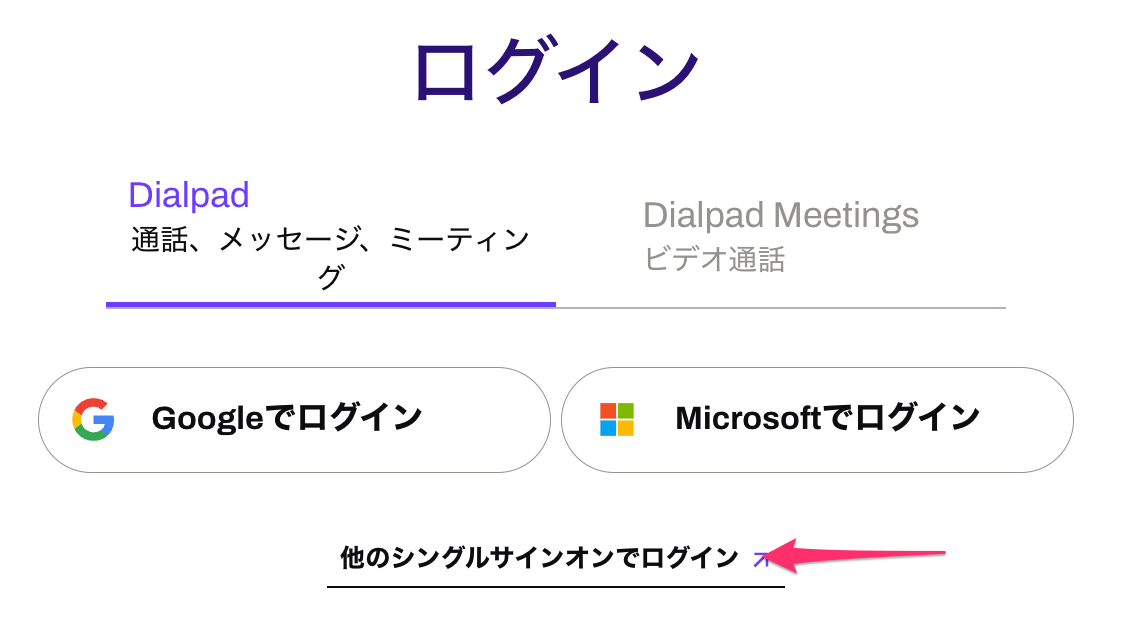

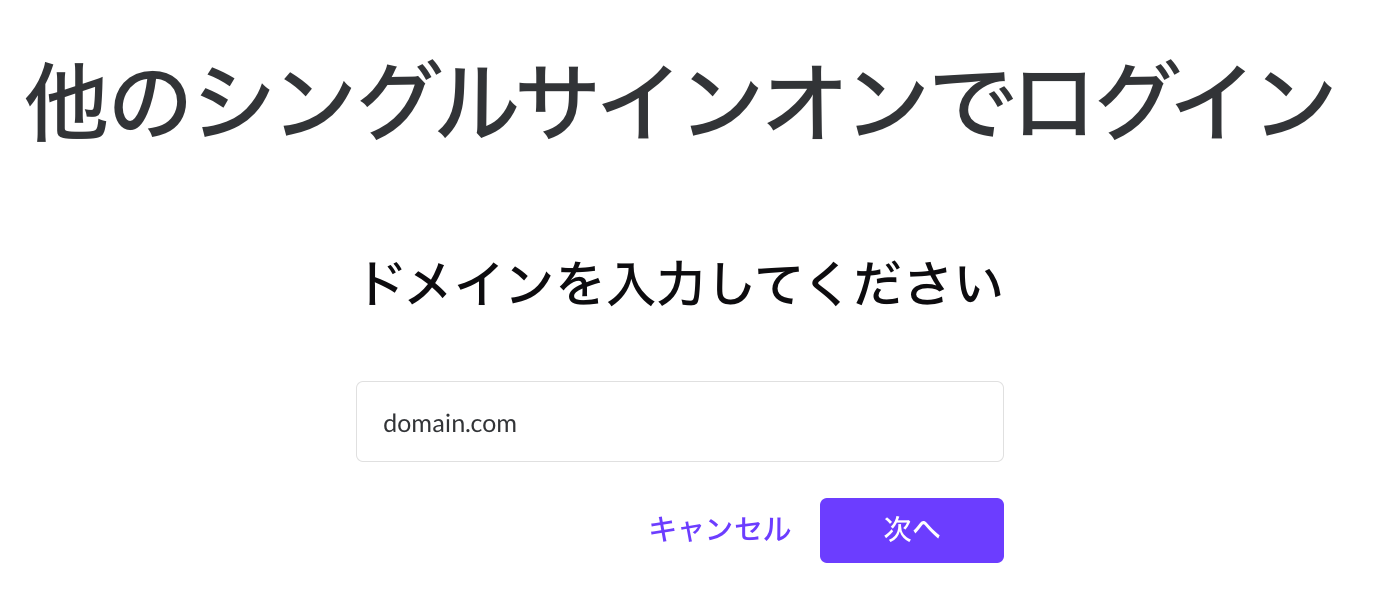

ログイン画面 > [他のシングルサインインでログイン] を選択します。

御社ドメインを入力します。

連携した Okta 環境の値を入力します。

認証画面に入力して、サインインを完了します。

SAML 認証を強制する

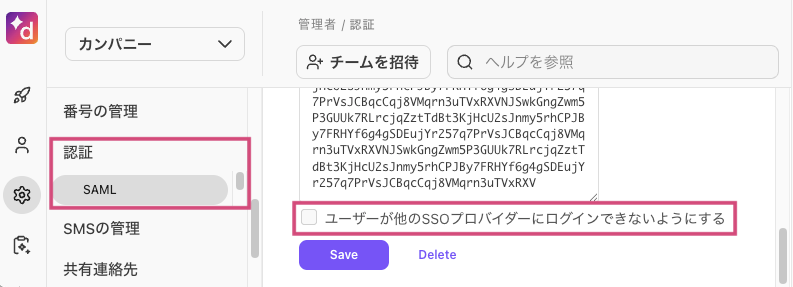

Dialpad にログイン時に、他の SSO プロバイダーでの認証をブロックし、セキュリティレベルをさらに高めることができます。

手順:

Dialpad 管理者画面を開きます。

左上のプルダウンメニューより、[カンパニー] を選択します。

[認証] > [SAML] を選択します。

[ユーザーが他の SSO プロバイダーにログインできないようにする] オプションを有効にします。

[保存] を選択します。

Note

上記設定を保存後、ユーザーは設定した Okta 認証に固定され、Microsoft, Google 認証、またメールアドレスとパスワード認証でのログインはできなくなります。