シングルサインオン (SSO) 連携により、Dialpad へのログインを簡易に便利に運用できます。連携により、JumpCloud で認証後に SAML SSO 経由で Dialpad へログインが実行されます。

以下、詳細をご参照ください。

対象ユーザー

JumpCloud SAML SSO と SCIM による連携は、Dialpad Connect、Dialpad Support、Dialpad Sell の Enterprise プランでご利用いただけます。

Dialpad で SAMLを有効化する

手順:

Dialpad 管理者画面より [カンパニー] を開き、[認証] > [SAML] を選択します。

SAML 設定画面より、[プロバイダを選択] > [Custom] を選択します。

[SP SSO Url (ACS)]、[SP Entity ID] の値をメモします。

この値は御社ドメインにより異なります。

このタブは開いたままにします。JumpCloud で SAML 連携後にこのページに戻ります。

JumpCloud で SAML SSO を設定する

JumpCloud へ管理者ログインします。

左サイドで [SSO] を選択し、[ + ] アイコンから新規アプリケーションを追加します。

検索バーに [Dialpad] と入力して、検索結果より [configure] を選択します。

.png)

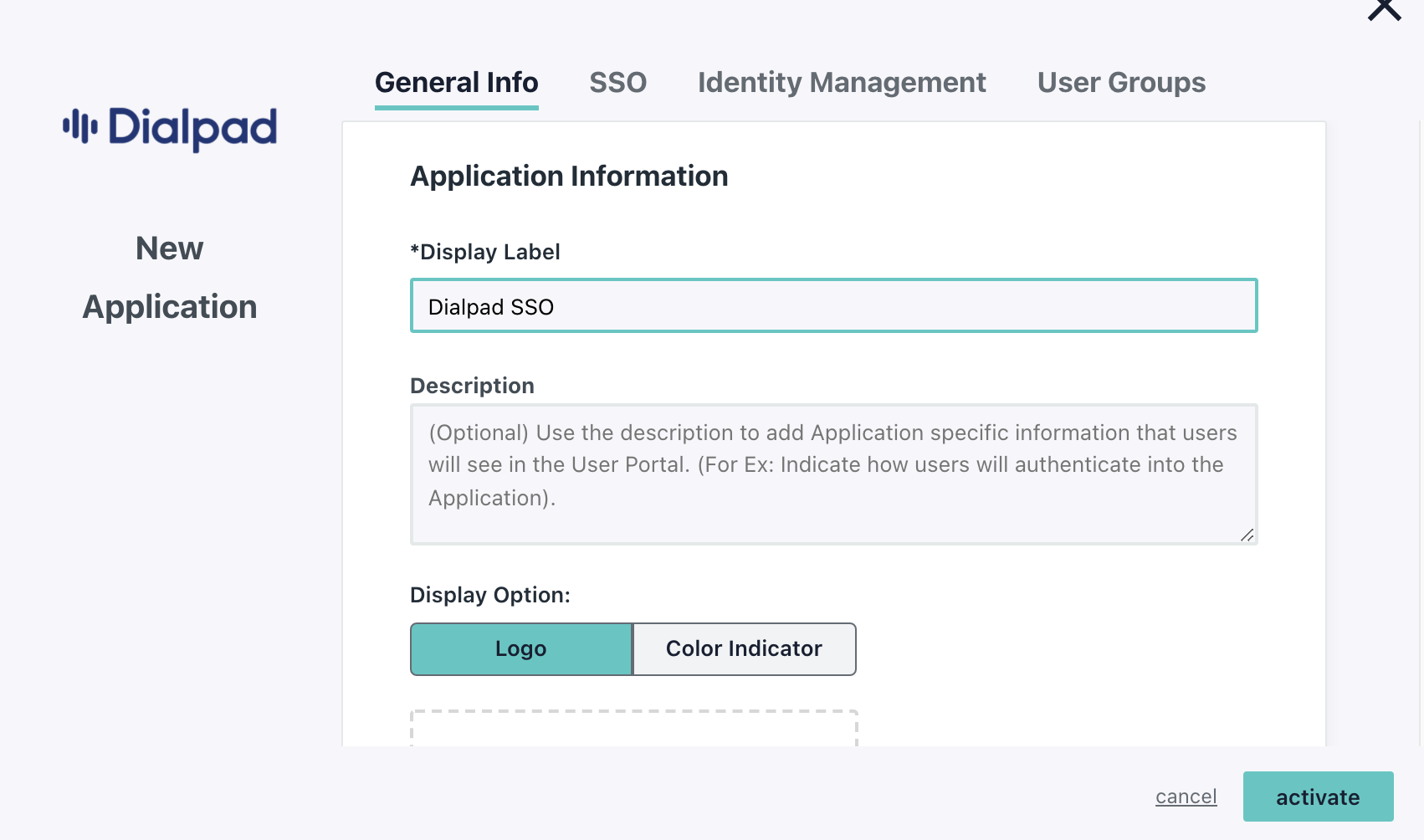

[Display Label] に名称を入力し [activate] をクリックします。確認ポップアップにて [continue] をクリックします。

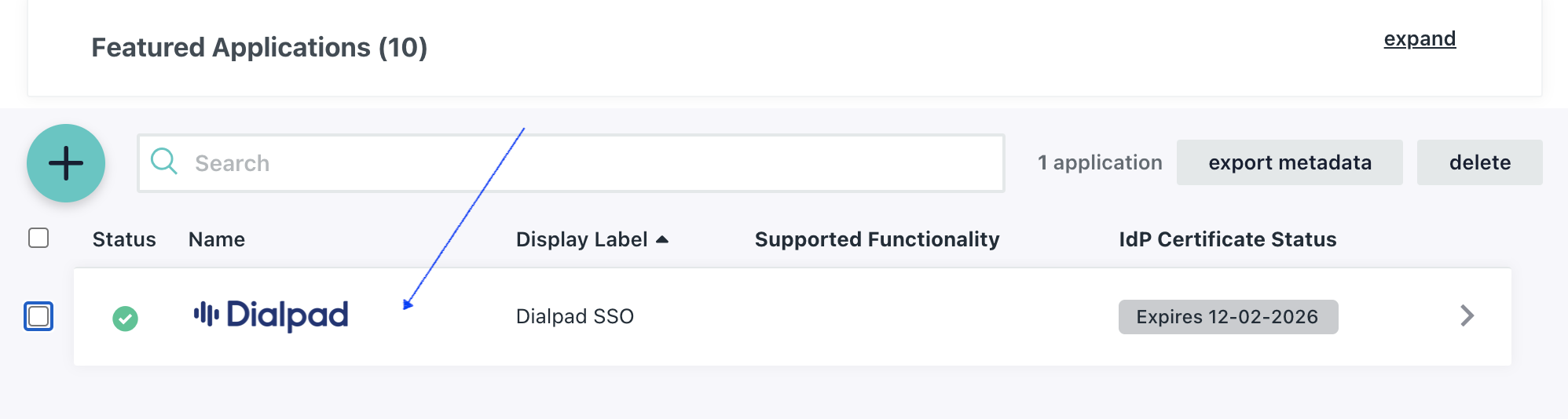

作成したアプリケーションをクリックして、設定に進みます。

[SSO] タブを開き、Dialpad SAML設定画面で取得した [SP Entity ID] と [ACS URL] 値をそれぞれ入力します。[Save] ボタンで設定を保存します。

JumpCloud 項目名 | Dialpad | 設定値・例 |

|---|---|---|

SP Entity ID | SP Entity ID | https://dialpad.com/api/saml/metadata/custom/御社ドメイン名 |

ACS URL | SP SSO Url (ACS) | https://dialpad.com/saml/sso/custom/御社ドメイン名 |

アプリケーション名を再度クリックして、設定を続けます。[SSO] タブ > [Attributes] セクションにて、[Service Provider] 項目名 [email] が JumpCloud 項目 [email] にマッピングされていることを確認します。

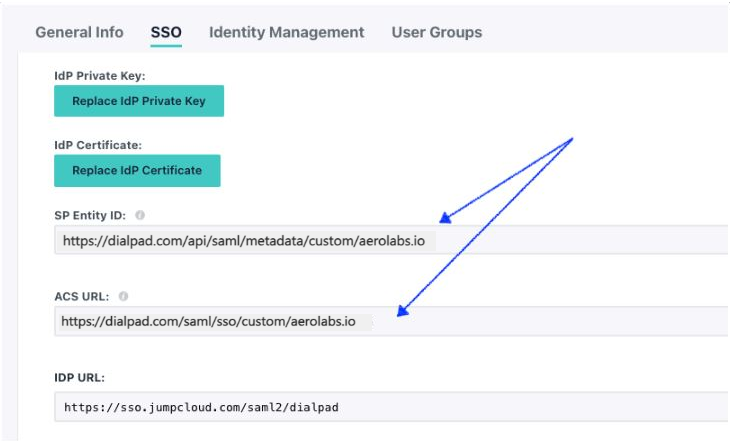

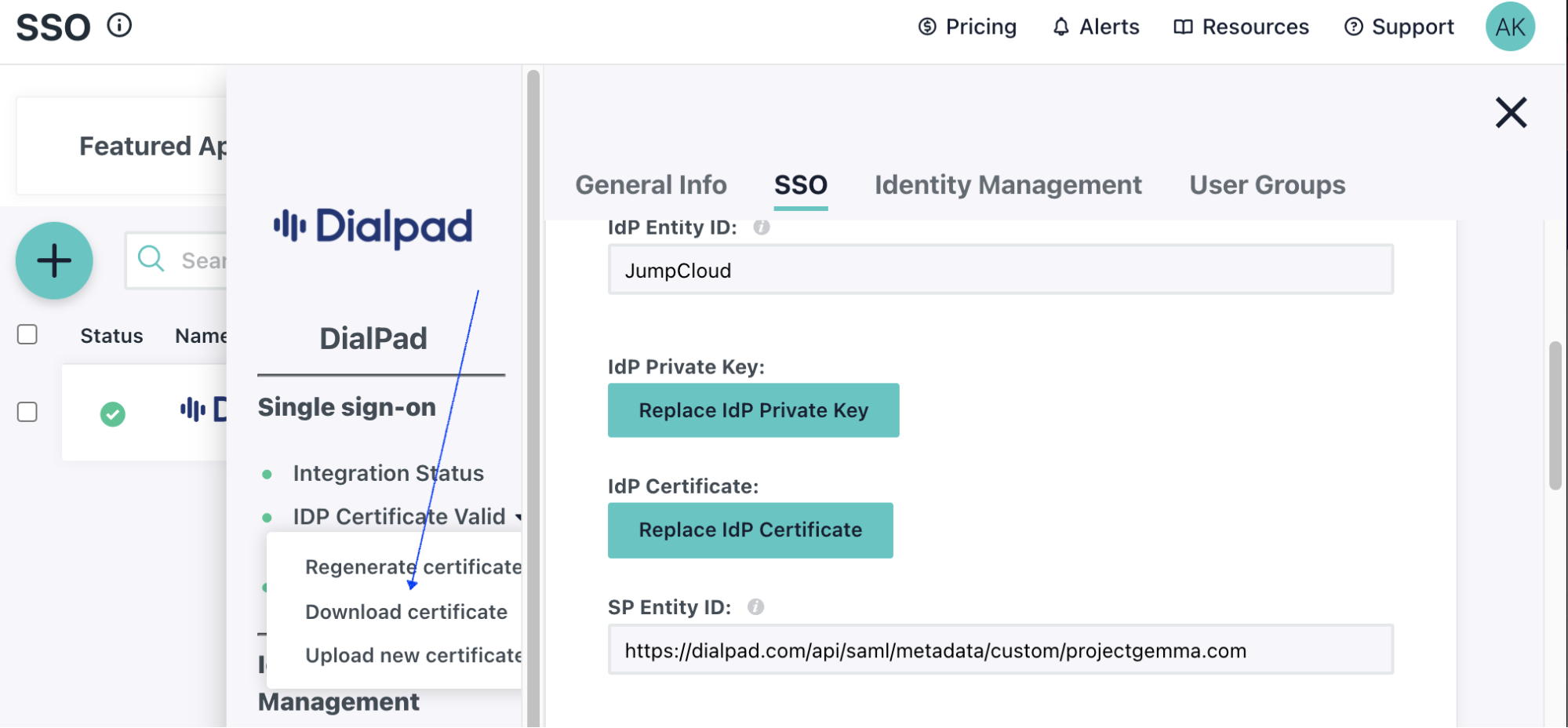

アプリケーション名を再度クリックして、設定を続けます。[SSO] タブより下表の値を、Dialpad SAML 設定画面に設定します。

Dialpad 項目名 | JumpCloud 項目名 | 設定値・例 |

|---|---|---|

IdP Entity ID (Issuer) | IdP Entity ID | JumpCloud |

IdP SSO URL | IDP URL | https://sso.jumpcloud.com/saml2/dialpad |

証明書 | IDP Certificate* | Certificate をダウンロード (エディタなどで開き、行頭/行末のBEGIN/END 行以外をペーストする) |

* IDP Certificate は、JumpCloud の左サイドよりダウンロードします。

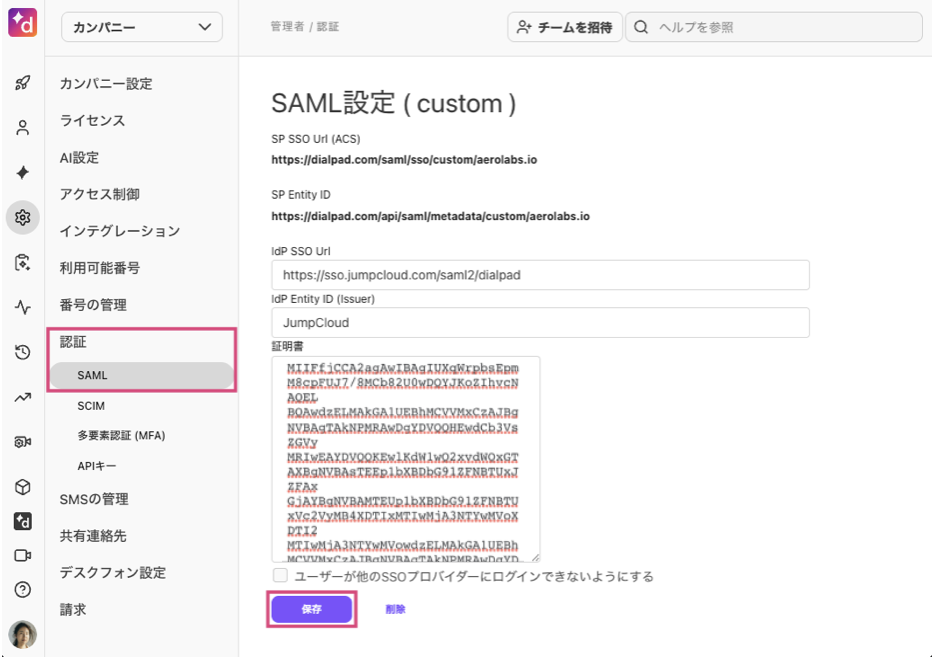

Dialpad の SAML 設定をする

Dialpad SAML 画面([カンパニー] > [認証] > [SAML] > [custom]) に戻ります。

前セクションで JumpCloud から取得した値 (IdP Entity ID、IdP SSO URL、証明書) を Dialpad に入力します。

[保存] を選択します。

SAML 認証するユーザーを設定する

手順:

JumpCloud に管理者ログインします。

左サイドバーから [User Groups] をクリックし、Dialpad ユーザーを選択します。

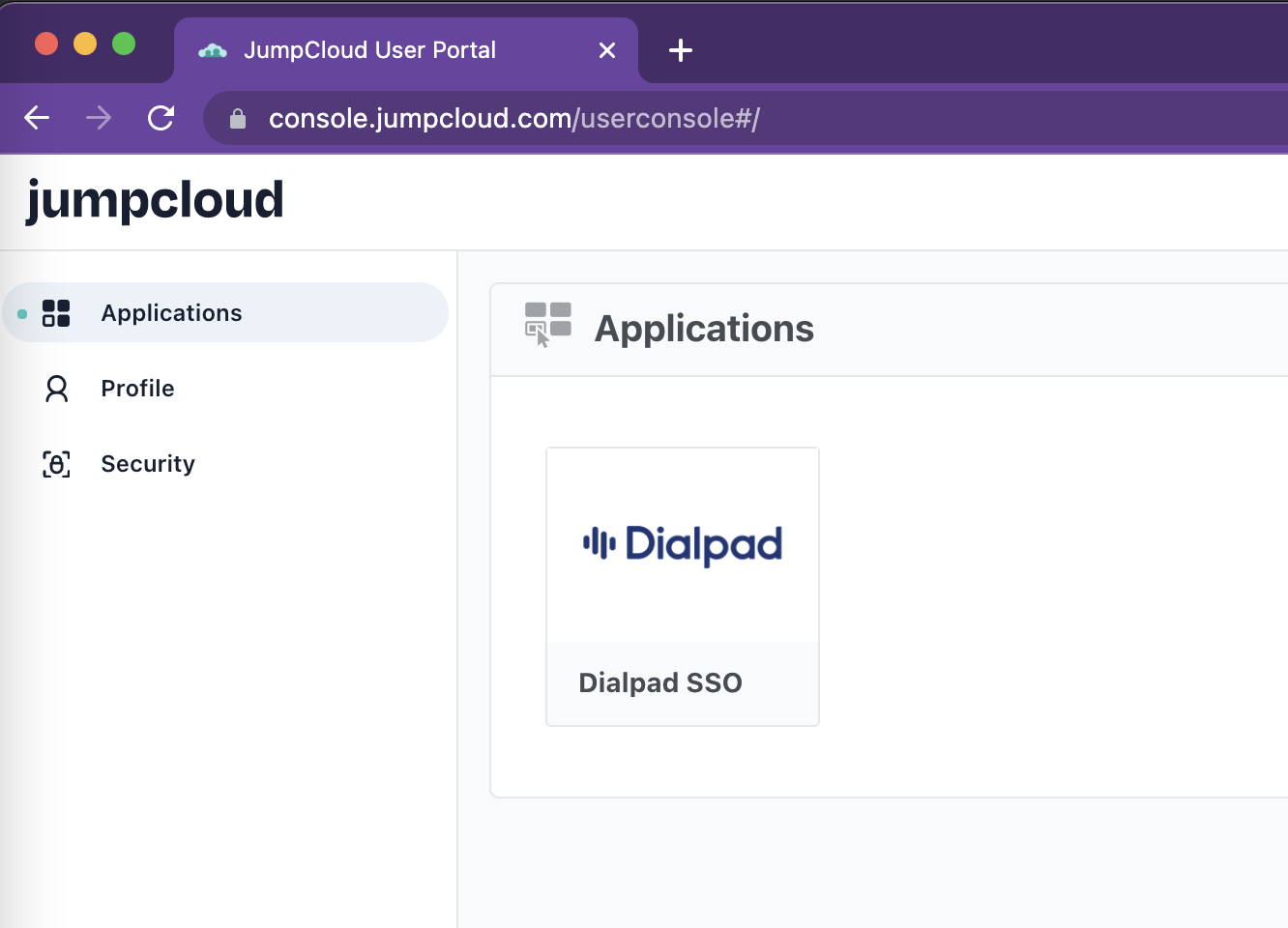

[Applications] タブにて Dialpad SSO アプリケーションを選択します。(下図参照)

.png)

新規ブラウザセッションを開き、JumpCloud に上記で設定したテストユーザーとしてログインすると、[Applications] に Dialpad が表示されるはずです。

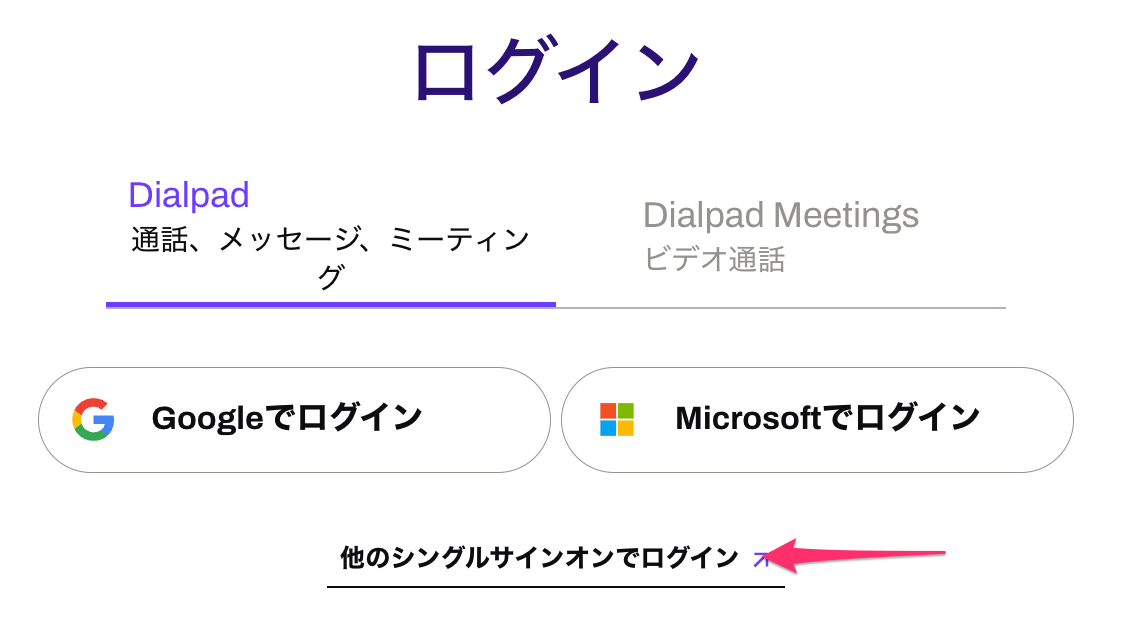

次に、2 のテストユーザーブラウザセッションにて、新規タブから Dialpad Login ページを開きます。[他のシングルサインオンでログイン] リンクをクリックします。

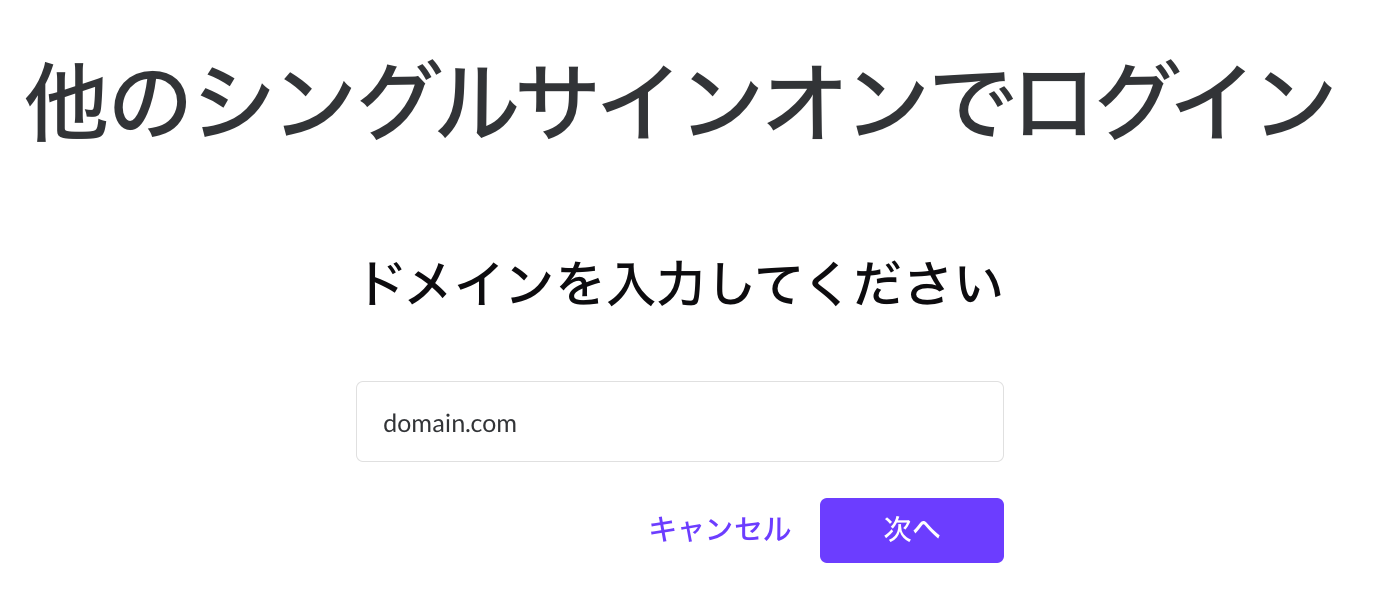

ドメインを入力し [次へ] をクリックします。SSO による認証が自動実行され、Dialpad へログインが実行されます。

SAML 認証を強制する

Dialpad にログイン時に、他の SSO プロバイダーでの認証をブロックし、セキュリティレベルをさらに高めることができます。

手順:

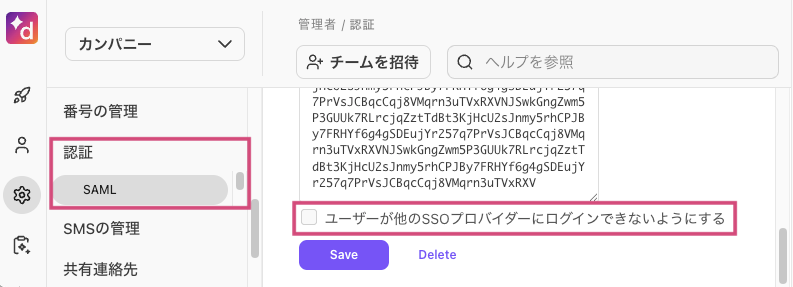

Dialpad 管理者画面を開きます。

左上のプルダウンメニューより、[カンパニー] を選択します。

[認証] > [SAML] を選択します。

[ユーザーが他の SSO プロバイダーにログインできないようにする] オプションを有効にします。

[保存] を選択します。

Note

上記設定を保存後、ユーザーは設定した Okta 認証に固定され、Microsoft, Google 認証、またメールアドレスとパスワード認証でのログインはできなくなります。